docker 部署ctf php动态靶机

本文最后更新于 2024年1月5日 晚上

本文在ubuntu20.04 下进行,且Linux安装,换源以及相关工具和操作已经准备完毕

docker 安装

首先先进入根目录cd /

然后进入root //注意最好不要退出root,为了避免你们出错,我命令都加了sudo,如果已一直是su了就可以不用su

然后curl -fsSL [https://get.docker.com](https://get.docker.com) | bash -s docker --mirror Aliyun

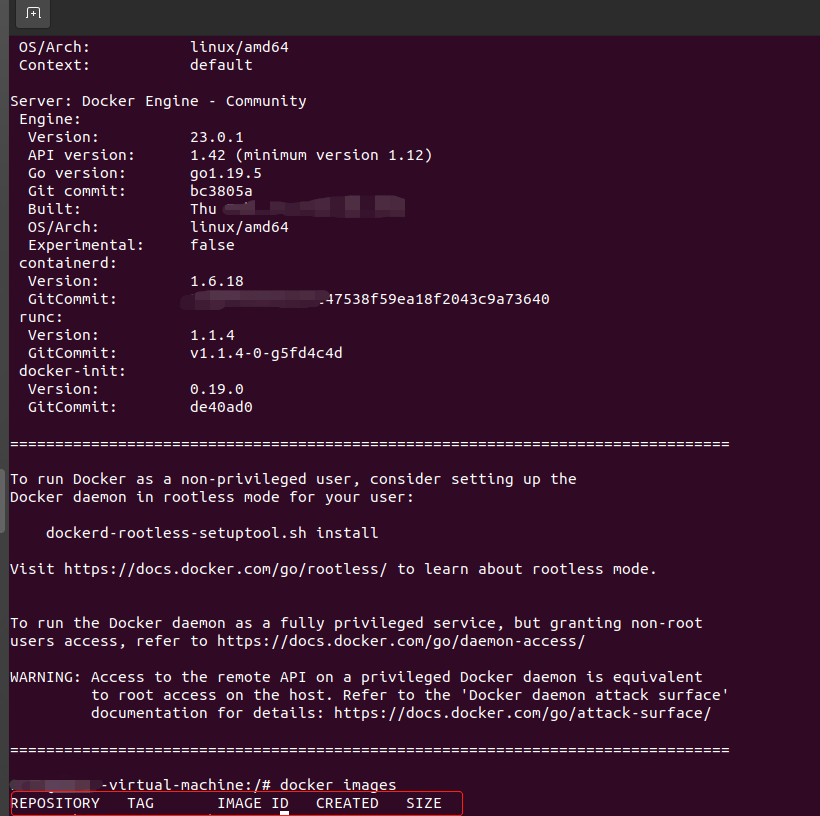

然后 docker images

如图则为安装成功

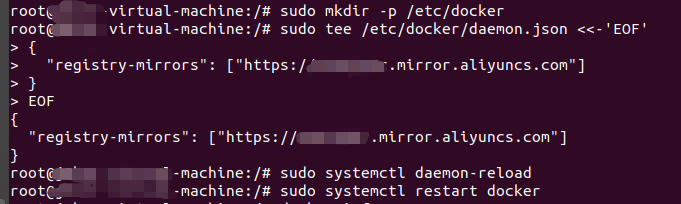

配置dockerhub加速

https://www.aliyun.com/

注册一个账号

然后在搜索框搜“容器”得到以下界面

然后

然后

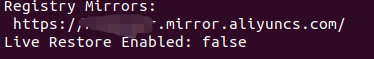

然后输入docker info

出现 则为成功

则为成功

docker-compose安装

sudo curl -L https://github.com/docker/compose/releases/download/1.16.1/docker-compose-uname -s-uname -m -o /usr/local/bin/docker-compose

或者sudo curl -L https://get.daocloud.io/docker/compose/releases/download/1.25.1/docker-compose-uname -s-uname -m -o /usr/local/bin/docker-compose

然后授权sudo chmod +x /usr/local/bin/docker-compose

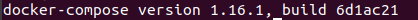

然后输入检查docker-compose --version

返回版本就成功了捏

dockerhub

https://hub.docker.com/

注册一个账号

然后在ubuntu登录sudo docker login

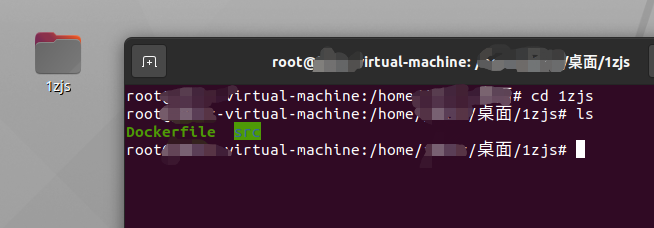

然后把你的题目文件夹丢进去虚拟机

以下以一个web题为例子

进入到你题目文件夹

源码和sh放在同一个目录下,Dockerfile放在与src目录平行的位置

Dockerfile:

内容如下

1 | |

flag.sh:

内容

1 | |

使用时请务必把中文注释都删掉

上面的都准备好之后

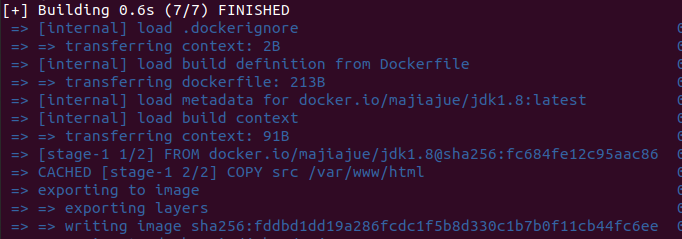

开始本地搭镜像并且传到dockerhub

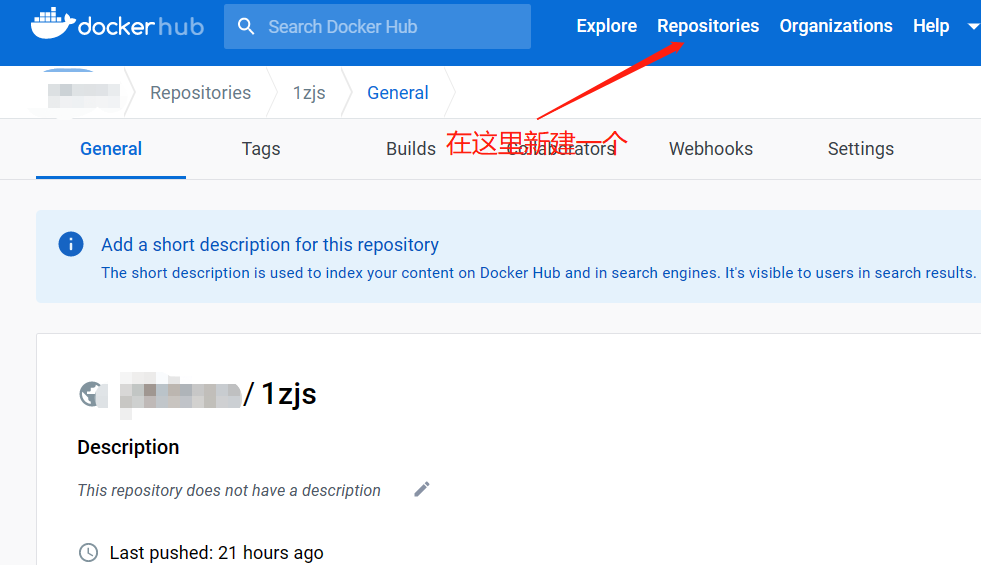

先在dockerhub建好,再本地搭sudo docker build -t 用户名/题目名 .

用户名是你dockerhub登录的用户名,题目名要和你在dockerhub上面的一样(命令后面的.不要忘了

这样就是成功了

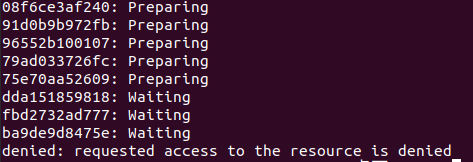

然后push到dockerhubsudo docker push 用户名/题目名

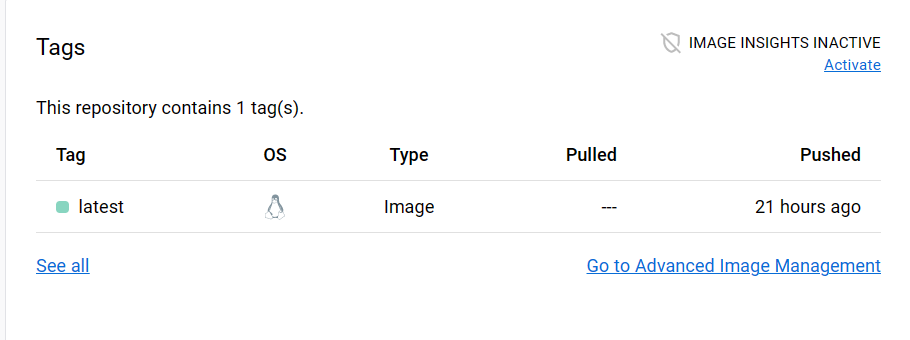

然后就可以去dockerhub看看

然后就是测试题目了

这里就不展示测试了

到这,题目docker就搞定了