MemProcFS 内存取证

本文最后更新于 2023年12月20日 下午

ok啊,kali没内存了,vol用不上

刚好接触新工具MemProcFS,很直观能看到各种文件,不用记命令

但是第一次用不太熟,也没看到啥文章,一个个横冲直撞的找文件很煎熬

注册表这种也是看不懂

道阻且长

安装

pip install leechcorepyc

https://github.com/ufrisk/MemProcFS/releases

安装最新版本

解压即可食用

某医疗行业赛取证

鱼叉攻击场景溯源_1

题目内容:

某医院门诊挂号系统遭遇钓鱼攻击,系统内被植入木马程序,现请你对该场景下受灾系统进行分析溯源并回答如下问题。

(本题附件名:yuchagongji.7z)

请分析受灾系统的主机基本信息(答案格式为flag{系统主机名+系统用户名+系统用户SID+操作系统构建build编号+主机网卡的固定IP地址的md5值}

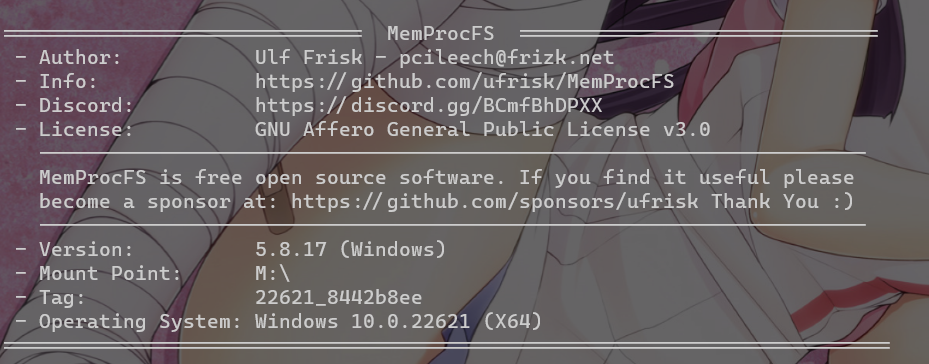

例如:系统主机名为weiruan,系统用户名为user1,系统用户SID为S-1-4-18-3218096128-1257898252-2035427519-1003,操作系统构建build编号为20230,主机网卡的固定IP地址为192.168.20.23,flag即为flag{md5(weiruan+user1+S-1-4-18-3218096128-1257898252-2035427519-1003+20230+192.168.20.23)}即flag{41e10eec498a50be9591c8e641aafcf3}.\MemProcFS.exe -device \Desktop\forensic.raw -forensic 0 (相关命令可以参考https://github.com/ufrisk/MemProcFS/wiki/_CommandLine

此时这个工具给我们生成了一个虚拟磁盘(默认是M 如果M已经存在,加上-mount Z 指定别名

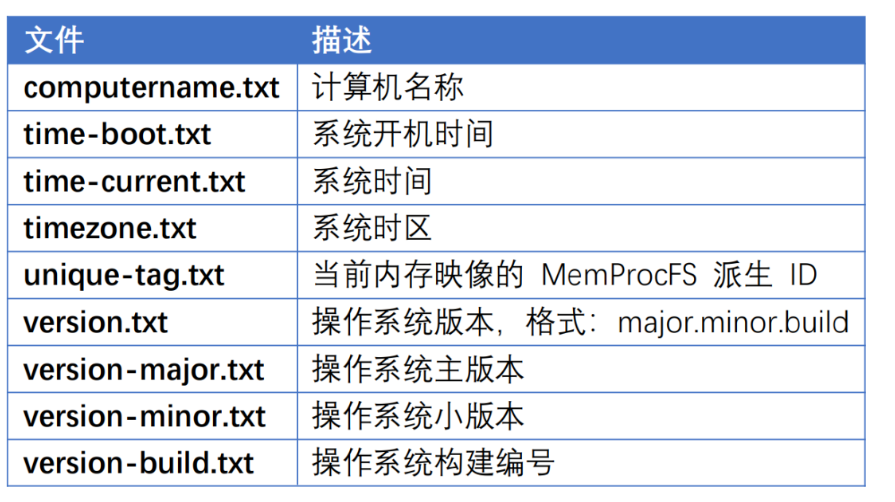

在sys目录下存放了系统相关信息

在sys目录下可以得到以下信息

1 | |

sys/net目录下存放了服务及网卡监听端口信息,里面有本机ip

192.168.52.130

flagCORE-2023+H_admin+S-1-5-21-3114095118-2402888954-2065529513-1001+22621+192.168.52.130 ``flag{e2e33285c9d60df458717e45c3bcfe01}

鱼叉攻击场景溯源_2

题目内容:

遭受钓鱼攻击的不当操作源头网络信息为(答案格式为flag{钓鱼攻击使用网站标题+钓鱼攻击使用的恶意程序http下载链接的md5值,例如http://192.168.150.1/test.zip/,链接目录结尾保留“/”})

例如:钓鱼攻击使用网站标题是”系统检查”,钓鱼攻击使用的恶意程序http下载链接是http://192.168.20.23:9999/hello.zip/,flag即为flag{md5(系统检查+http://192.168.20.23:9999/hello.zip/))}即flag{8d58631224fd41cb30d94edb9e1e9b77}

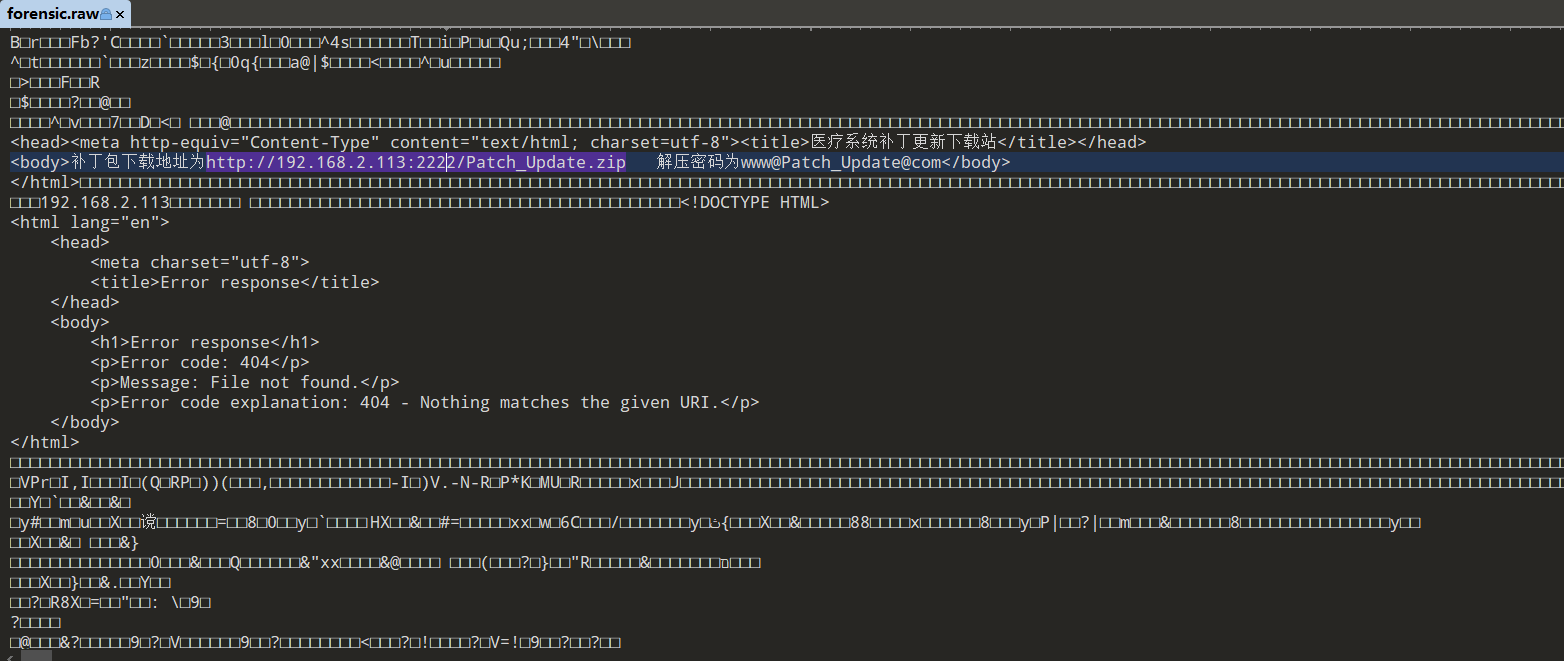

这里直接010打开镜像文件检索[http://192](http://192) 右下角改为显示文本和utf-8编码

得到下载链接http://192.168.2.113:2222/Patch_Update.zip/

网站标题医疗系统补丁更新下载站

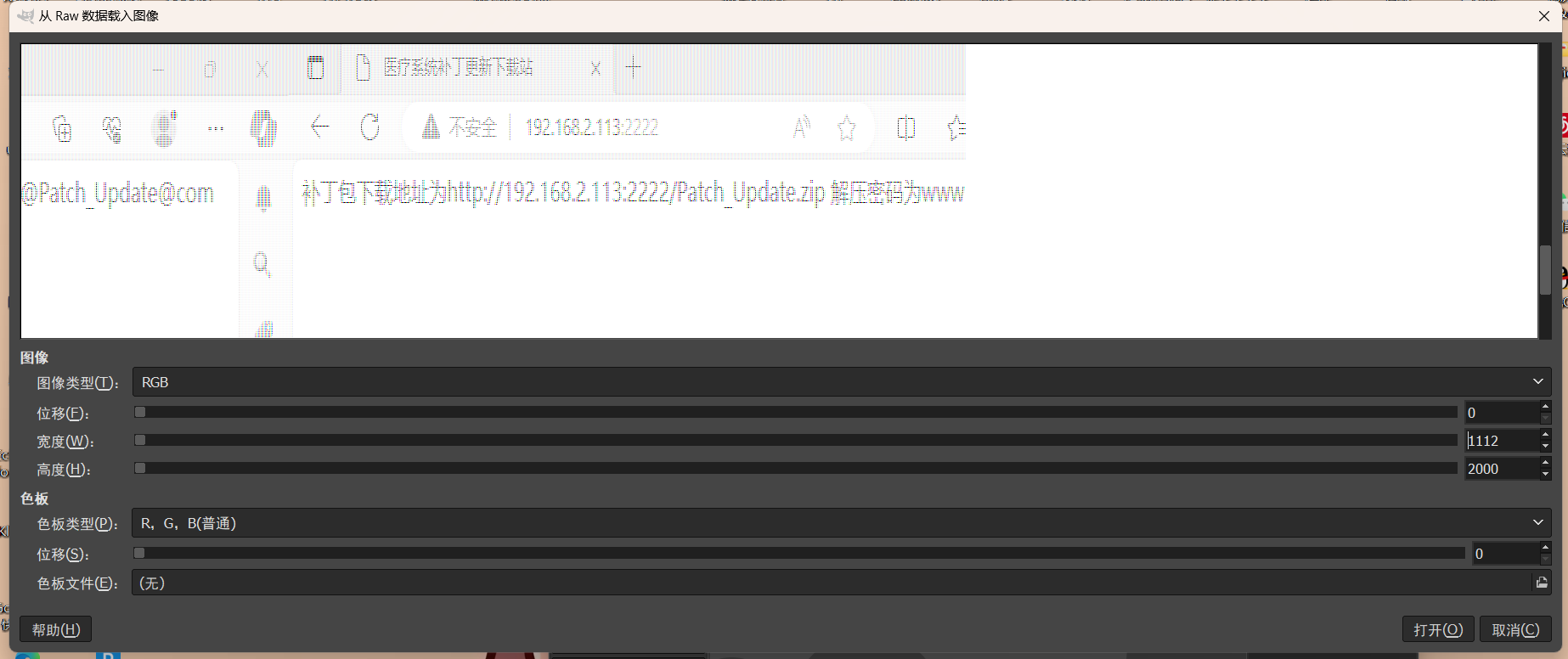

这里有一个工具GIMP - GNU Image Manipulation Program 是一个类似ps的图像编辑器

可以导入如.raw的镜像来查看数据

找到M:\name\msedge.exe-7276\minidump 的.dmp文件 改后缀为.data然后拖进gimp

调整图像宽高可以看到

鱼叉攻击场景溯源_3

题目内容:

请分析钓鱼攻击使用的恶意程序软件,还原恶意程序软件名及植入木马程序的命令(答案格式为flag{恶意程序软件名+恶意命令的小写md5值},恶意程序软件名包括文件名和文件大写扩展名,例如name.EXE,去除恶意命令中的“,”号,命令中空格间隔均为1个)

例如恶意程序软件名是shell.exe,恶意命令为curl.exe www.baidu.com,flag即为flag{md5(shell.exe+curl.exe www.baidu.com)}即flag{4b17c1d9b0e22e773554f91994db048b}

待定

鱼叉攻击场景溯源_4

题目内容:

钓鱼攻击后该系统被植入的木马程序为(答案格式为flag{木马程序软件名+木马程序回连地址的md5值},回连地址格式为ip:port,例如192.168.150.1:443)

例如192.168.150.1:443对应的flag是flag{md5(192.168.150.1:443)}即flag{05bb4939f4da0952d17f3a8fec3fbbf2}

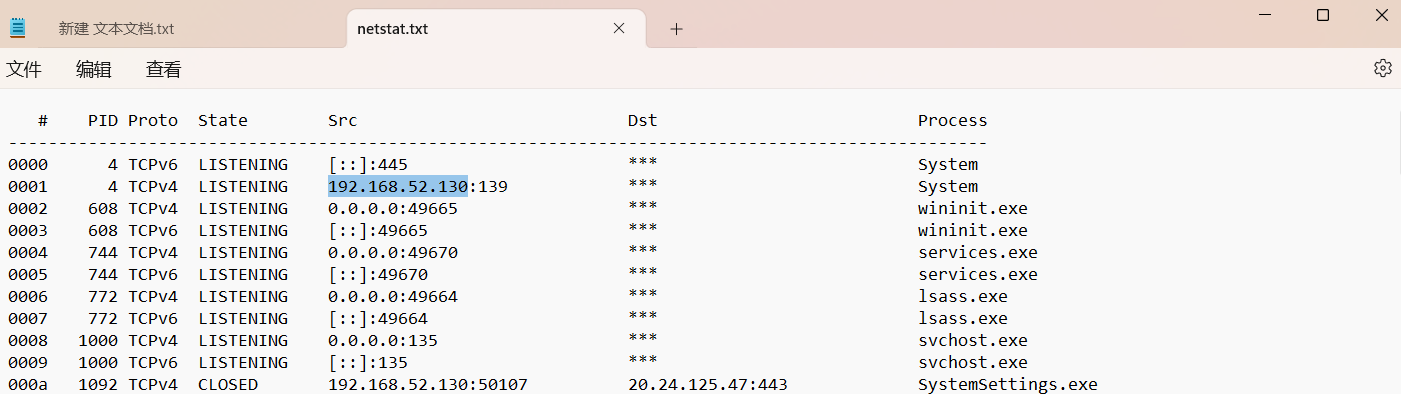

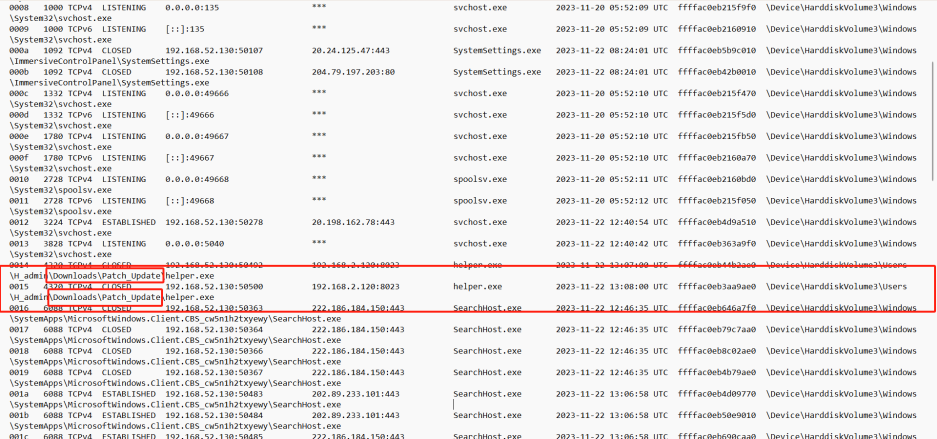

查看 "M:\sys\net\netstat-v.txt" 文件

可以看到这个helper.exe是上面钓鱼网站下载下来的木马程序

并且可以得到与主机通讯连接的ip端口 为 192.168.2.120:8023

鱼叉攻击场景溯源_5

题目内容:

该受灾系统曾经备份过的操作用户表中的admin用户明文为(答案格式为flag{admin用户明文密码的16进制值的md5值},密码破解字典可使用kali自带密码本进行)

例如:admin明文是hello123,对应的16进制值就是68656c6c6f313233,md5值就是md5(68656c6c6f313233)最终结果为d2c4b16c3624a40efc2f28d7aa54f8c2,再加上flag{}即flag{d2c4b16c3624a40efc2f28d7aa54f8c2}

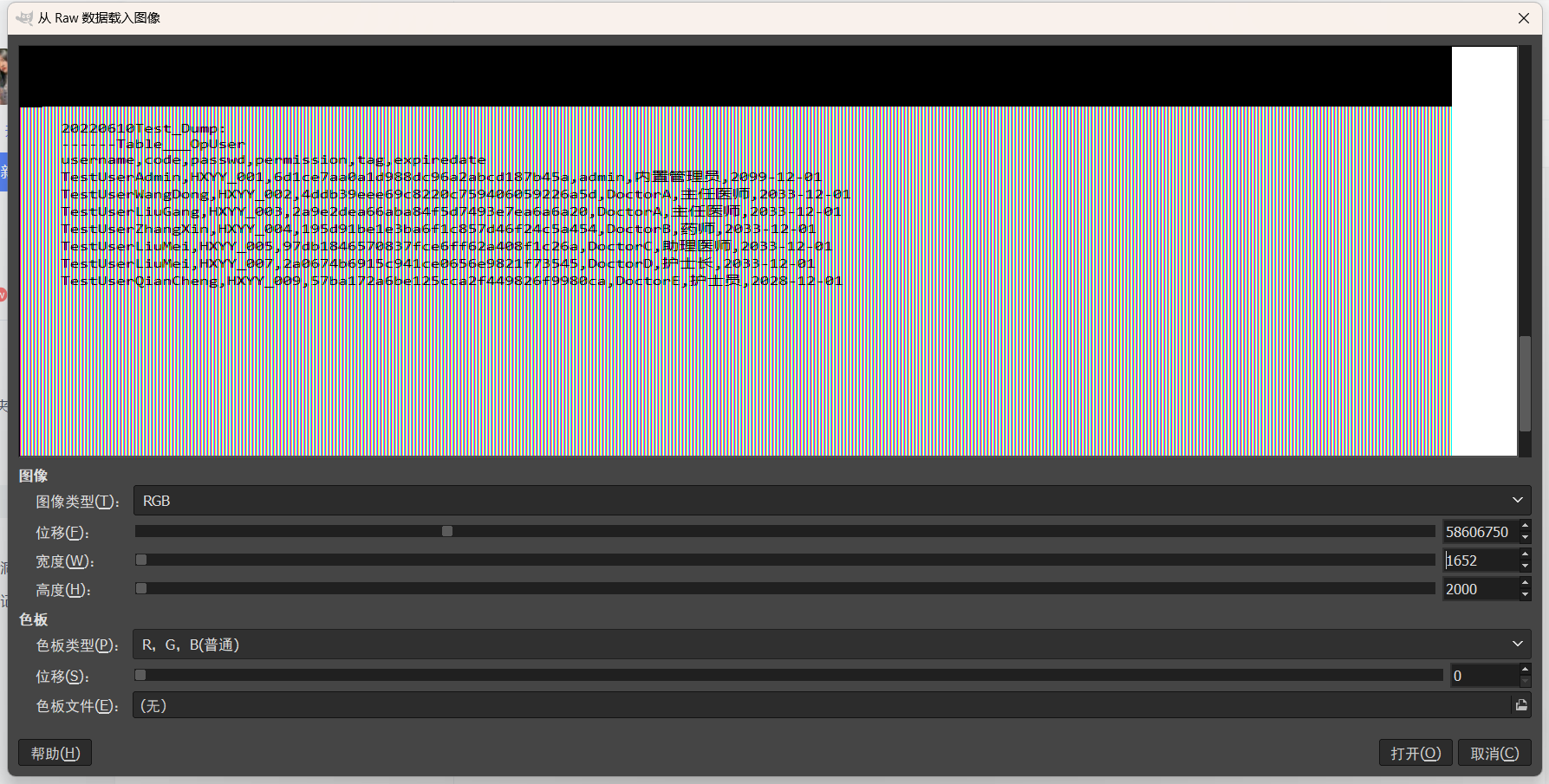

找到记事本的进程 M:\name\Notepad.exe-4920M:\name\Notepad.exe-4920\minidump 把.bmp改为.data 然后gimp打开

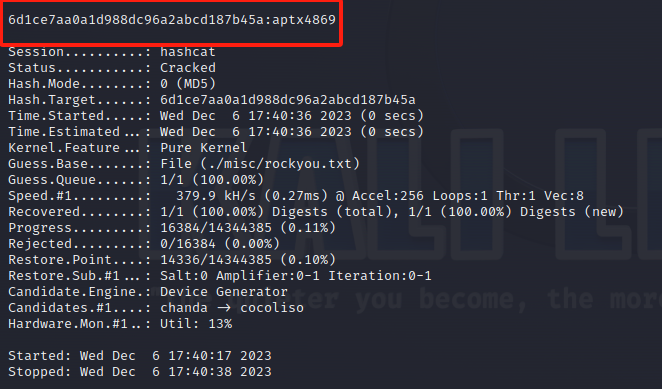

6d1ce7aa0a1d988dc96a2abcd187b45a

用hashcat爆破hashcat -a 0 -m 0 6d1ce7aa0a1d988dc96a2abcd187b45a ./misc/rockyou.txt

aptx4869